Caesar-Verschlüsselung: Der Ursprung digitaler Sicherheitslogik in der Hardware-Welt

Was steckt hinter der Caesar-Verschlüsselung? – Definition für Technikinteressierte

Die Caesar-Verschlüsselung beschreibt ein einfaches Verfahren zur Codierung von Text, bei dem die Buchstaben systematisch um eine bestimmte Anzahl von Positionen im Alphabet verschoben werden.

Diese Methode gilt als historischer Vorläufer heutiger Verschlüsselungstechniken und eignet sich hervorragend zum Einstieg in die Welt der Datenkodierung – etwa beim Testen von Hardware-Sicherheitsfunktionen oder einfachen Embedded-Systemen.

Geschichte trifft Technik: Die Caesar-Verschlüsselung als analoges Vorbild moderner Sicherheitsarchitekturen

Schon vor über 2000 Jahren bewies Julius Caesar Weitblick – mit einer Verschlüsselungsmethode, die auf reiner Symbolverschiebung basierte. Diese frühe Form der Datenmaskierung diente als Werkzeug zum Schutz sensibler Inhalte. Im Kontext heutiger Hardware-Sicherheit zeigt sich: Selbst einfache Prinzipien wie die Caesar-Verschlüsselung liefern wertvolle Impulse für sichere Systeme – von CPU-naher Verschlüsselung bis zur Zugriffskontrolle.

Caesar-Verschlüsselung und ihre Anwendungsbereiche – wo sie in der Hardwarewelt noch auftaucht

1. Bildungshardware für den MINT-Bereich

Microcontroller-Plattformen wie Arduino oder Calliope nutzen die Caesar-Verschlüsselung in Einstiegsprojekten zur Einführung in digitale Logik und Codierung.

2. Didaktische Firmware-Demos

Einige Entwickler demonstrieren in Open-Source-Projekten einfache Verschlüsselung direkt auf Hardware-Ebene – Caesar dient hier oft als visuelles Basismodell.

3. Retro-Gadgets & DIY-Coder-Kits

In Bastelprojekten mit alten Taschenrechnern oder selbstgebauten Code-Kisten findet die Caesar-Verschlüsselung Anwendung – ein Mix aus Nostalgie und Technikverständnis.

4. Embedded-System-Schulungen

Technische Trainings für IoT- und Embedded-Geräte setzen einfache Cipher wie Caesar ein, um Datenfluss und Sicherheit spielerisch zu simulieren.

5. Museumsstücke mit digitalem Twist

Technikmuseen und Retro-Ausstellungen kombinieren mechanische Hardware mit Caesar-Verschlüsselung – etwa bei historischen Rotor-Maschinen oder Nachbauten römischer Chiffriergeräte.

Technische Funktionsweise der Caesar-Verschlüsselung einfach erklärt

Die Caesar-Verschlüsselung basiert auf einem einfachen Prinzip der monoalphabetischen Substitution. Dabei wird jeder Buchstabe im Klartext durch einen anderen ersetzt – und zwar durch einen Buchstaben, der im Alphabet um eine feste Anzahl von Positionen verschoben ist. Diese Verschiebung wird als Schlüssel bezeichnet.

Zum Beispiel bei einer Verschiebung um 3 Stellen:

- A → D

- B → E

- C → F

- …

- X → A

- Y → B

- Z → C

Die Verschlüsselung erfolgt also nach folgender Formel (mathematisch betrachtet):

E(x) = (x + n) mod 26

Dabei ist:

- E(x) der verschlüsselte Buchstabe

- x die Position des Klartextbuchstabens im Alphabet (beginnend bei 0)

- n der Schlüssel (z. B. 3)

- mod 26 sorgt dafür, dass das Alphabet am Ende wieder von vorne beginnt

Beispiel:

Klartext: HELLO

Schlüssel: 3

Verschlüsselt: KHOOR

Zur Entschlüsselung wird der Schlüssel in die entgegengesetzte Richtung angewendet – also eine Rückverschiebung um denselben Wert. Diese Methode ist leicht zu implementieren, aber auch einfach zu knacken – zum Beispiel durch sogenannte Brute-Force-Angriffe, bei denen alle 25 möglichen Schlüssel ausprobiert werden.

Caesar-Verschlüsselung und Schlüsselanzahl: Was die Technik über ihre Schwächen verrät

Nur 25 sinnvolle Schlüssel – so limitiert ist die Caesar-Verschlüsselung im klassischen lateinischen Alphabet. Eine Verschiebung um 0 oder 26 Zeichen bleibt wirkungslos, daher kommen nur 25 Kombinationen infrage.

Für Hardware-Systeme, ob CPU oder spezialisierter Crypto-Chip, ist das Knacken dieser Methode ein Kinderspiel. In Sekunden lassen sich sämtliche Varianten durchrechnen – ein gutes Beispiel dafür, wie technologische Entwicklung einfache Verfahren obsolet macht.

Caesar-Verschlüsselung und ihre Vorteile – Analoges Prinzip für digitale Denkweisen

Die Caesar-Verschlüsselung mag auf den ersten Blick altmodisch erscheinen – doch gerade im Hardware-Kontext zeigt sich ihr Wert: Sie steht für einfache Prinzipien, die auch in moderner Technik fortwirken und leistet wertvolle Dienste bei der Vermittlung digitaler Grundlogiken.

1. Klar strukturierte Methode für logisches Denken

Das Prinzip der alphabetischen Verschiebung eignet sich hervorragend zur Schulung algorithmischen Denkens – ein Vorteil für Einsteiger in die Mikrocontroller-Programmierung oder FPGA-Logik.

2. Praktische Anwendung ohne Rechenleistung

Ob beim Prototyping oder in Embedded-System-Trainings: Die Caesar-Chiffre funktioniert ohne CPU oder RAM – ideal für Offline-Simulationen oder in ressourcenarmen Entwicklungsszenarien.

3. Didaktisch wertvoll in Hardware-Kursen

Sie bietet eine leicht nachvollziehbare Einführung in Themen wie Bit-Operationen, Kodierung und Datenmanipulation – ganz ohne Abhängigkeit von Software-Stacks.

4. Historischer Bezug als edukatives Plus

Technikbegeisterte schätzen den Brückenschlag von antiker Innovation zur heutigen Informationsverarbeitung – von Papyrus bis Platine.

5. Schnelle Umsetzbarkeit mit einfachen Mitteln

Ein Arduino, ein LED-Display und ein kleiner C-Code genügen, um das Prinzip hardwareseitig erlebbar zu machen. Ideal für Makerspaces oder Einsteigerprojekte.

6. Fundament für komplexere Verschlüsselungshardware

Als Einstieg bildet die Caesar-Verschlüsselung die Grundlage, um spätere Hardwaremodule für Kryptografie wie AES-Chips oder TPM-Module besser zu verstehen – praxisnah und greifbar.

Caesar-Verschlüsselung und ihre Nachteile: Wenn Hardware allein keine Sicherheit bringt

Die Caesar-Verschlüsselung steht sinnbildlich für ein grundlegendes Missverständnis in der IT-Sicherheit: dass einfache Technik komplexe Probleme lösen kann.

Auf Hardware-Ebene ist das Verfahren leicht implementierbar – aber ebenso leicht zu umgehen:

- Minimaler Schlüsselraum – 25 Variationen lassen sich auf jedem Mikrocontroller in Sekunden durchtesten.

- Vorhersagbares Musterverhalten – Frequenzanalysen erfordern keine starke Rechenleistung.

- Gleicher Schlüssel, gleiche Lücke – Ein Schlüssel gilt für alle Daten, was die Wiederverwendung fatal macht.

- Ungeeignet für heutige Chips – Kein Schutz gegen algorithmische oder physische Angriffe.

- Ohne Authentifizierungslogik – Kein Nachweis der Unversehrtheit oder Herkunft einer Nachricht möglich.

- Bekannter Input = offener Code – Ein erratener Standardtext kann das komplette System kompromittieren.

Hardware kann vieles – aber sie braucht smarte Verschlüsselung. Die Caesar-Methode ist ein Relikt und taugt allenfalls als Lernbeispiel, nicht als ernsthafte Sicherheitslösung.

Unterschiede und Einsatz der Caesar-Verschlüsselung: Symmetrische vs. asymmetrische Verschlüsselung in der Hardware-Sicherheit

Für den Schutz sensibler Daten auf Geräten wie Prozessoren, Chips oder Sicherheitsmodulen ist die Wahl des richtigen Verschlüsselungstyps entscheidend. Während die Caesar-Verschlüsselung als historisches Beispiel für symmetrische Systeme gilt, bieten asymmetrische Verfahren mehr Flexibilität – allerdings auch andere Anforderungen an die Hardware. Wo liegen die Unterschiede, und was heißt das für die technische Umsetzung?

| Merkmal | Symmetrische Verschlüsselung | Asymmetrische Verschlüsselung |

|---|---|---|

| Schlüsselprinzip | Ein einziger Schlüssel für Ver- und Entschlüsselung | Zwei verschiedene Schlüssel: ein öffentlicher und ein privater |

| Beispiel-Verfahren | Caesar-Verschlüsselung, AES, DES | RSA, ECC, ElGamal |

| Geschwindigkeit | Schnell, da geringer Rechenaufwand | Langsamer, da mathematisch komplexer |

| Schlüsselverteilung | Schlüssel muss sicher übertragen werden | Öffentlicher Schlüssel kann frei verteilt werden |

| Einsatzgebiete | Lokale Datenverschlüsselung, VPNs | Digitale Signaturen, sichere Kommunikation (E-Mail, Web) |

| Caesar-Verschlüsselung | Gehört zur symmetrischen Verschlüsselung | – |

| Quelle: Eigene Recherche, ein Auszug | ||

Von der Caesar-Verschlüsselung bis zur Hardware-Verschlüsselung – Unterschiede begreifen, Praxis erleben

Die Caesar-Verschlüsselung ist nicht mehr zeitgemäß – und gerade deshalb so lehrreich. Im Technikunterricht oder auf Hardware-Workshops zeigt sie spielerisch, wie grundlegende Verschlüsselungsprinzipien funktionieren – und worin sie sich fundamental von moderner Hardware-Verschlüsselung unterscheiden:

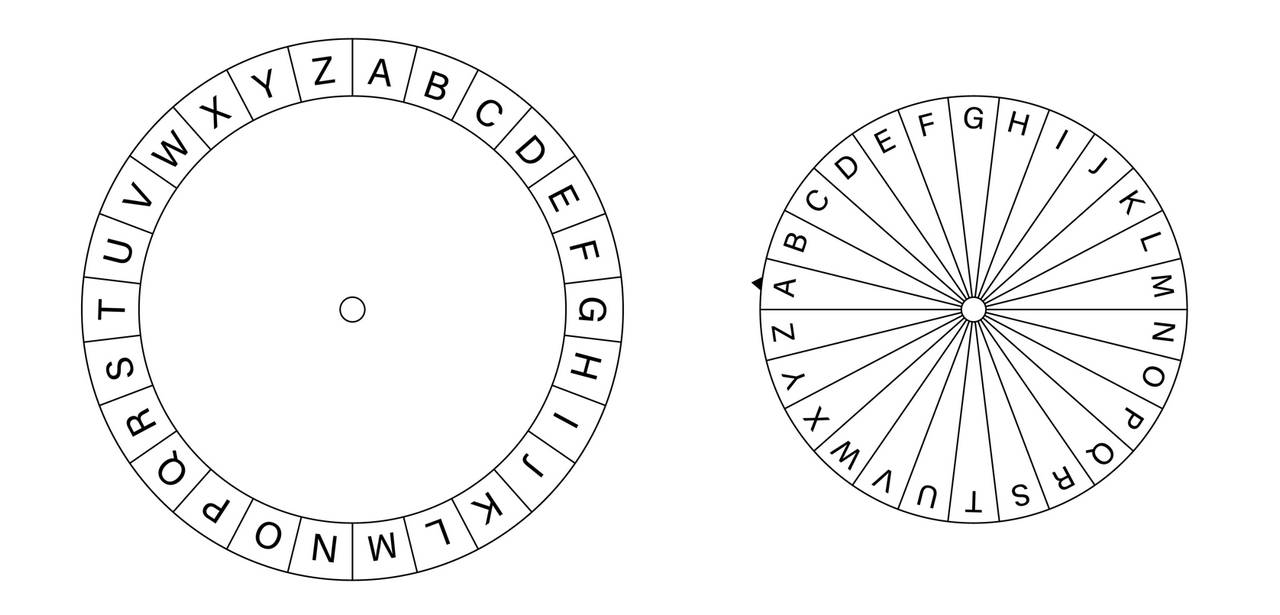

- Mechanik zum Anfassen: Mit Papier und Stift oder selbstgebauten Drehscheiben wird der Verschlüsselungsprozess sichtbar – ideal, um das Funktionsprinzip zu verstehen.

- Do-it-yourself trifft Didaktik: Die Schüler oder Teilnehmenden konstruieren eine eigene Verschlüsselungsscheibe – ein Einstieg, der technisches Denken fördert.

- Programmierung als Brücke zur Hardware: Eine Caesar-App mit Python oder JavaScript bringt das Verfahren auf den Bildschirm – erste Schritte in Richtung digitaler Logik und Embedded Systems.

- Vergleich mit echter Hardware-Verschlüsselung: Was passiert auf einem TPM-Chip oder bei AES-Verschlüsselung direkt im Prozessor? Der Kontrast zur simplen Caesar-Methode macht Unterschiede sichtbar und diskutierbar.

- Von der Theorie zum Technikspiel: Als Wettbewerb oder Rollenspiel umgesetzt, wird die Caesar-Verschlüsselung zur motivierenden Lerneinheit – mit Technikbezug und Spaßfaktor.

Ob als Einstieg in die Welt der Datenverschlüsselung oder als Brücke zu komplexeren Hardware-Themen: Die Caesar-Verschlüsselung eröffnet einen praktischen und didaktisch wertvollen Zugang – besonders, wenn die Unterschiede zur heutigen Technologie im Fokus stehen.

Wichtiges zur Caesar-Verschlüsselung – Techniknah erklärt für Hardware-Interessierte

Wer sich mit digitaler Kommunikation und eingebetteten Systemen beschäftigt, sollte die Caesar-Verschlüsselung nicht nur historisch verstehen – auch technische Aspekte machen sie relevant für Hardware-affine Kontexte:

1. Basiswissen: Caesar als Ausgangspunkt für Bitmanipulation

Obwohl simpel, veranschaulicht die Caesar-Methode eindrucksvoll, wie Daten durch gezielte Verschiebung verändert werden können – ein Prinzip, das auch in Shift-Operationen auf Hardware-Ebene Anwendung findet.

2. Zyklische Prozesse dank Modulo-Rechnung

Die Modulo-Arithmetik hinter der Caesar-Verschlüsselung bietet einen anschaulichen Einstieg in ringbasierte Datenverarbeitung – ideal, um Mikrocontroller-Programmierung oder logische Schaltkreise zu verstehen.

3. Jenseits von Buchstaben: Anpassbar auf Maschinenkommunikation

Das Verfahren lässt sich leicht auf numerische Datenströme oder Sensorwerte übertragen. Damit eignet es sich für Projekte mit Arduino, Raspberry Pi oder FPGA – z. B. zum Bau eigener Code-Encoder.

4. Caesar in der Populärkultur – auch ein Technikthema

Viele Maker-Projekte oder DIY-Elektronik-Kits greifen das Prinzip der Caesar-Verschlüsselung auf, etwa in Form von Codier-Rätseln oder LED-Matrix-Displays – eine kreative Verbindung von Technik und Storytelling.

5. Brücke zu modernen Verfahren

Vom einfachen Alphabet-Verschieber zur Key-basierten Kryptografie: Die Caesar-Methode liefert die Grundlage, um etwa rotierende Schlüssel oder Pseudozufallsfunktionen in der Embedded-Verschlüsselung zu verstehen.

6. Die Rolle von Schlüsseln – anschaulich auf Hardware-Niveau

Der winzige Schlüsselraum macht Caesar zwar unsicher, hilft aber, Prinzipien wie kombinatorische Explosion oder Sicherheit durch Komplexität greifbar zu machen – etwa bei der Entwicklung kryptografischer Hardware.

Caesar-Verschlüsselung entschlüsselt – 10 spannende Fragen mit Antworten für Neugierige und Technikfans

- Woher stammt die Caesar-Verschlüsselung ursprünglich?

Der römische Feldherr Julius Caesar nutzte das Verfahren, um militärische Nachrichten vor neugierigen Augen zu schützen – eine der ältesten dokumentierten Formen geheimer Kommunikation. - Wie funktioniert das Prinzip der Verschiebung konkret?

Jeder Buchstabe im Klartext wird um eine bestimmte Anzahl von Stellen im Alphabet verschoben. Aus „A“ wird zum Beispiel mit Schlüssel 3 ein „D“, aus „B“ ein „E“ usw. - Ist das Verfahren heute noch praktisch nutzbar?

Für den Schutz vertraulicher Daten ist es völlig ungeeignet – aber als Lehrmittel, Rätselmechanismus oder kreatives Spielzeug in Maker-Projekten nach wie vor beliebt. - Warum ist die Caesar-Verschlüsselung so leicht zu knacken?

Weil es nur 25 verschiedene Schlüssel gibt. Jeder dieser Schlüssel kann in wenigen Sekunden ausprobiert werden – selbst ohne Computerunterstützung. - Gibt es Tools, die Caesar-Verschlüsselungen automatisch analysieren?

Ja, unzählige Webseiten und Softwaretools können Caesar-verschlüsselte Texte automatisch entschlüsseln – oft sogar ohne Kenntnis des Schlüssels durch Mustererkennung. - Welche Bedeutung hat die Caesar-Methode für das Verständnis moderner Kryptografie?

Sie zeigt, wie wichtig lange Schlüssel, variable Algorithmen und große Schlüsselräume sind – und wie schnell einfache Verfahren an ihre Grenzen stoßen. - Können auch Maschinen die Caesar-Verschlüsselung verwenden?

In der Praxis nicht – aber das Prinzip lässt sich leicht in Mikrocontroller-Programme oder Hardware-Demonstrationen einbauen, um das Thema greifbar zu machen. - Welche Schwächen macht das Verfahren so anfällig?

Die Vorhersehbarkeit: Häufige Buchstaben wie „E“ oder „N“ verraten schnell den Schlüssel. Zudem fehlt jede Art von Komplexität oder Mehrstufigkeit. - Wie könnte man die Caesar-Methode etwas sicherer gestalten?

Durch Kombination mit anderen Verfahren – etwa einer mehrfachen Verschlüsselung oder der Nutzung variabler Schlüssel pro Buchstabe wie bei Vigenère. - Was bleibt als wichtigste Lehre aus der Caesar-Verschlüsselung?

Dass jeder Sicherheitsmechanismus nur so stark ist wie sein schwächstes Glied – und dass Klarheit über mathematische Grundlagen der erste Schritt zu echter IT-Sicherheit ist.

Fazit: Caesar-Verschlüsselung als Schlüssel zur digitalen Mündigkeit

Die Caesar-Verschlüsselung mag technisch veraltet sein – doch als didaktisches Werkzeug ist sie aktueller denn je. Sie schafft ein niedrigschwelliges Verständnis dafür, was Verschlüsselung bedeutet, wie Daten verändert werden können und welche Schwachstellen einfache Systeme bergen. In einer Zeit, in der digitale Selbstverteidigung zur Grundkompetenz gehört, ist das mehr als nur ein nostalgischer Blick zurück.

Gerade für Schulen, Weiterbildungsformate und IT-Einsteigerinnen und -Einsteiger ist die Caesar-Methode ein hervorragender Türöffner. Sie zeigt auf einfache Weise, warum Verschlüsselung nicht nur eine technische, sondern auch eine gesellschaftliche Notwendigkeit ist. Wer einmal selbst eine Nachricht verschlüsselt und entschlüsselt hat, entwickelt nicht nur technisches Verständnis – sondern auch ein Bewusstsein dafür, wie wichtig Datenschutz, Schlüsselmanagement und IT-Security im Alltag geworden sind.